Volver al curso: Azure Professional Training 2024: Fundamentos

¡Vamos a realizar la parte 2 de 4 de esta serie de ejercicios de redes! En este caso vamos a descubrir cómo realizar la creación y configuración de un Network Security Group. Para ello, trabajaremos sobre este ejercicio de Microsoft Learn que nos habilitará durante 60 minutos un espacio aislado.

IMPORTANTE: recuerda la explicación de próximos ejercicios de vNet y NSGs que hemos publicado con los supuestos y consideraciones generales a tener en cuenta. Recuerda que si el tiempo no te alcanzó para todo lo que hay que hacer (incluyendo ejercicio anterior), deberás volver a comenzar.

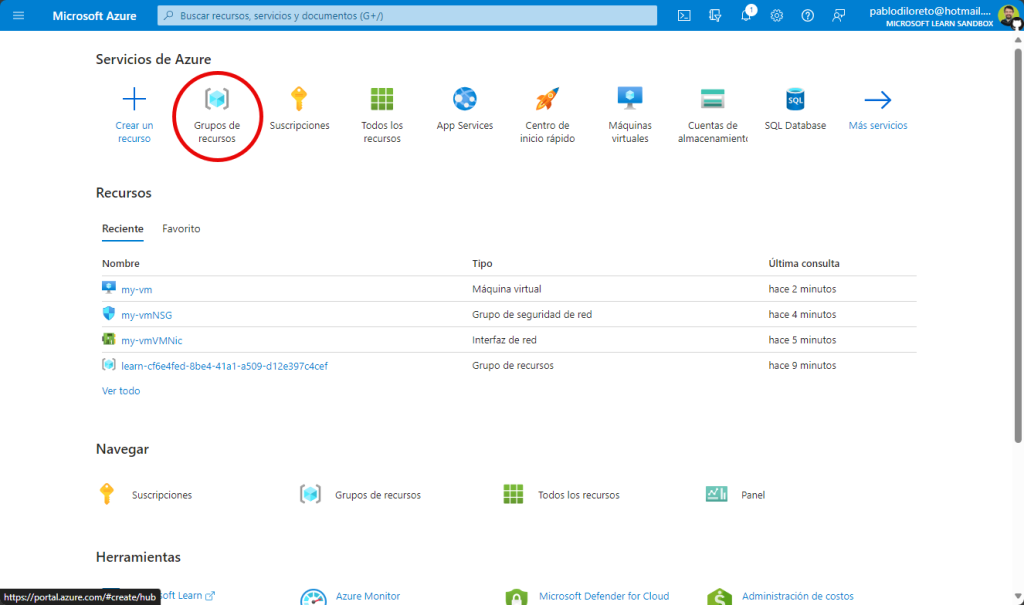

Ingreso al espacio aislado desde el Portal de Azure

Deberás ingresar al Portal de Azure ingresando a la siguiente URL desde una solapa en el mismo navegador y cuenta sobre la que generaste el espacio aislado:

https://portal.azure.com/learn.docs.microsoft.comTe dirigirás a “Grupo de recursos“:

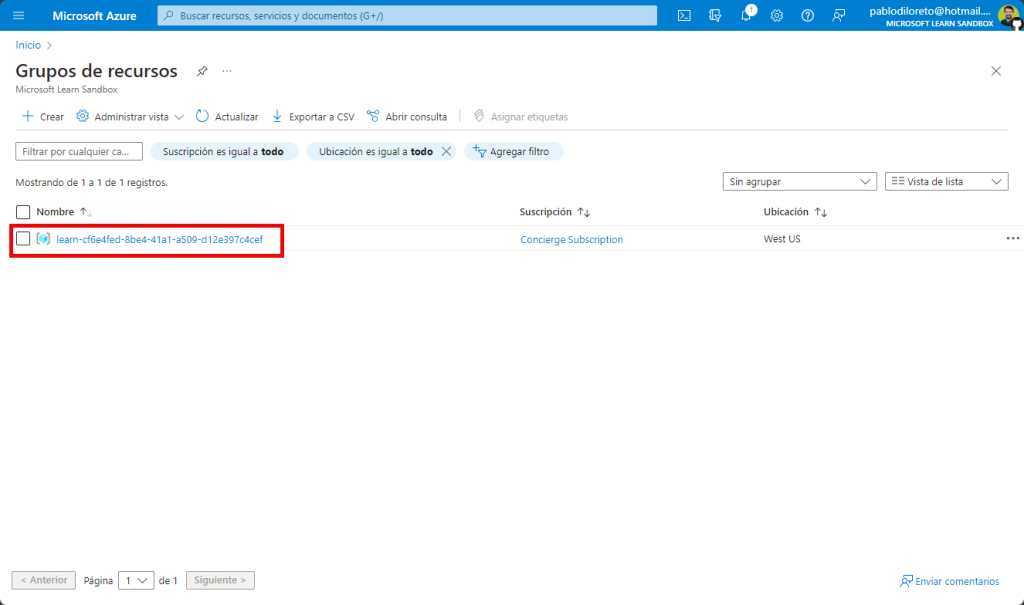

Ingresarás al grupo de recurso que se generó en tu espacio aislado de Microsoft Learn . Recuerda que no puedes crear otro grupo de recursos, y este es el único en el que podemos trabajar:

Creación de Virtual Network y sus subnets

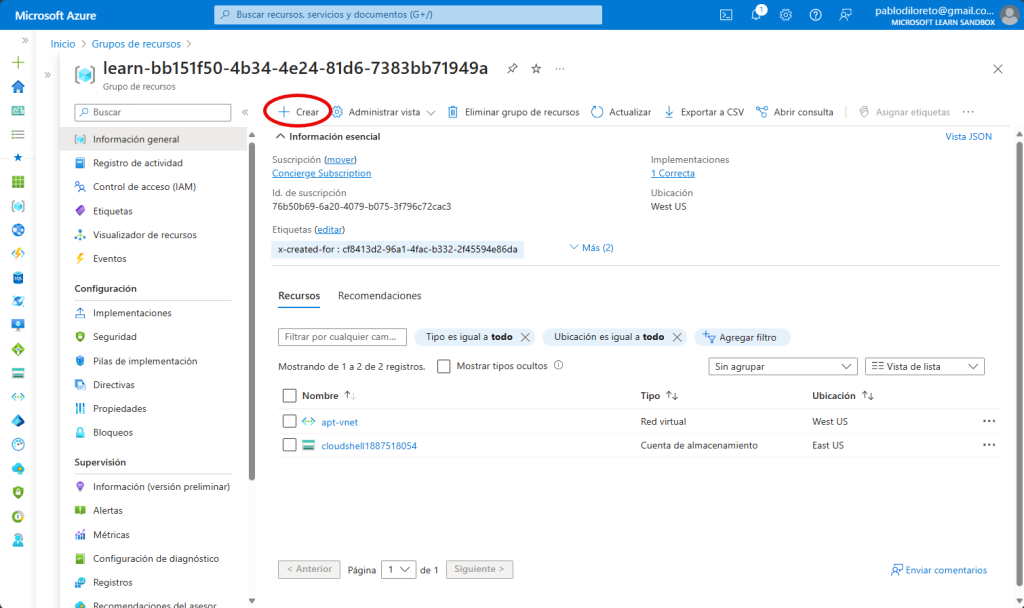

Harás un clic en “Crear” dentro del grupo de recursos sobre el que estés trabajando, y donde ya tienes el recurso de red y subredes creado:

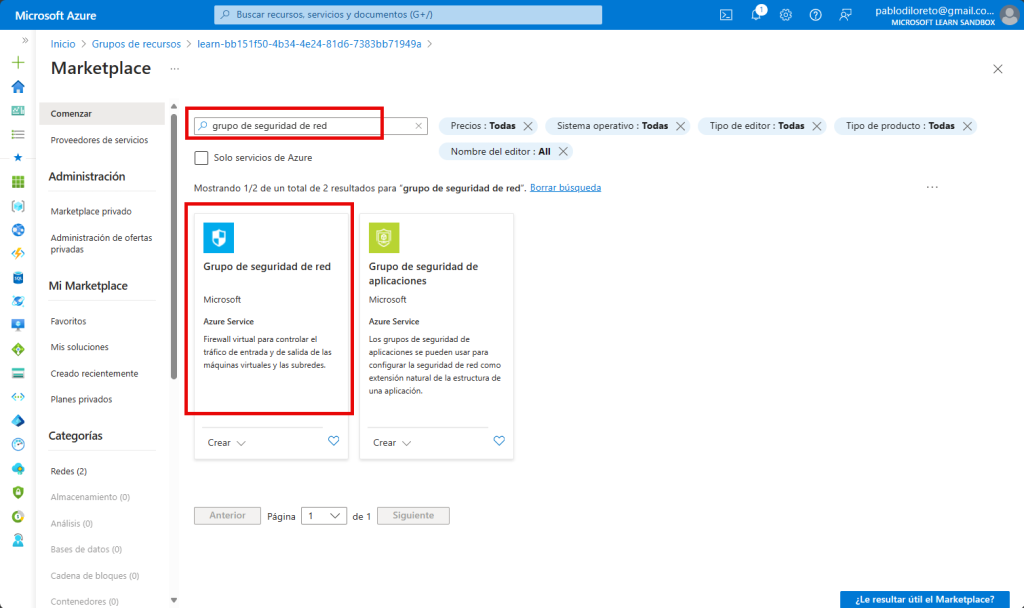

En el Azure Marketplace buscarás “Grupo de seguridad de red” e ingresarás al producto publicado por Microsoft con el mismo nombre:

Harás un clic en “Crear” un Network security group:

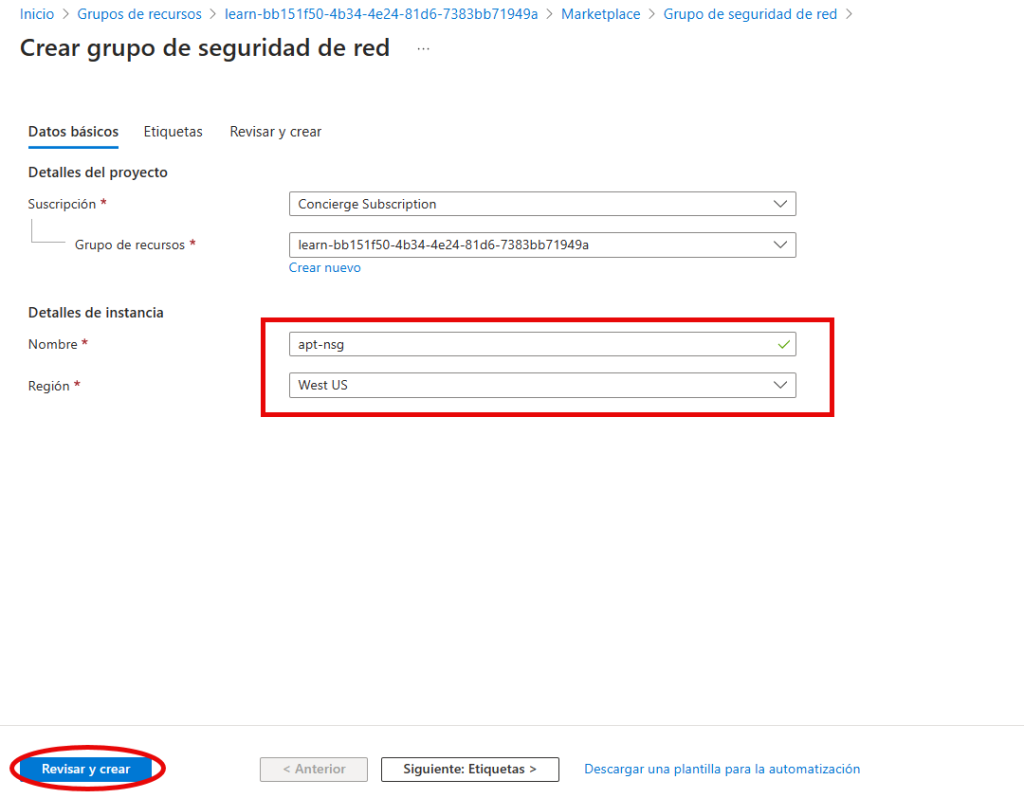

Completado de “Datos básicos”

Completarás los siguientes datos básicos:

- Nombre: deberás ingresar un nombre único en tu suscripción para este NSG, por ejemplo “apt-nsg”

- Región: dejarás la región que te propone Azure en su asistente

Luego harás un clic en “Revisar y crear”.

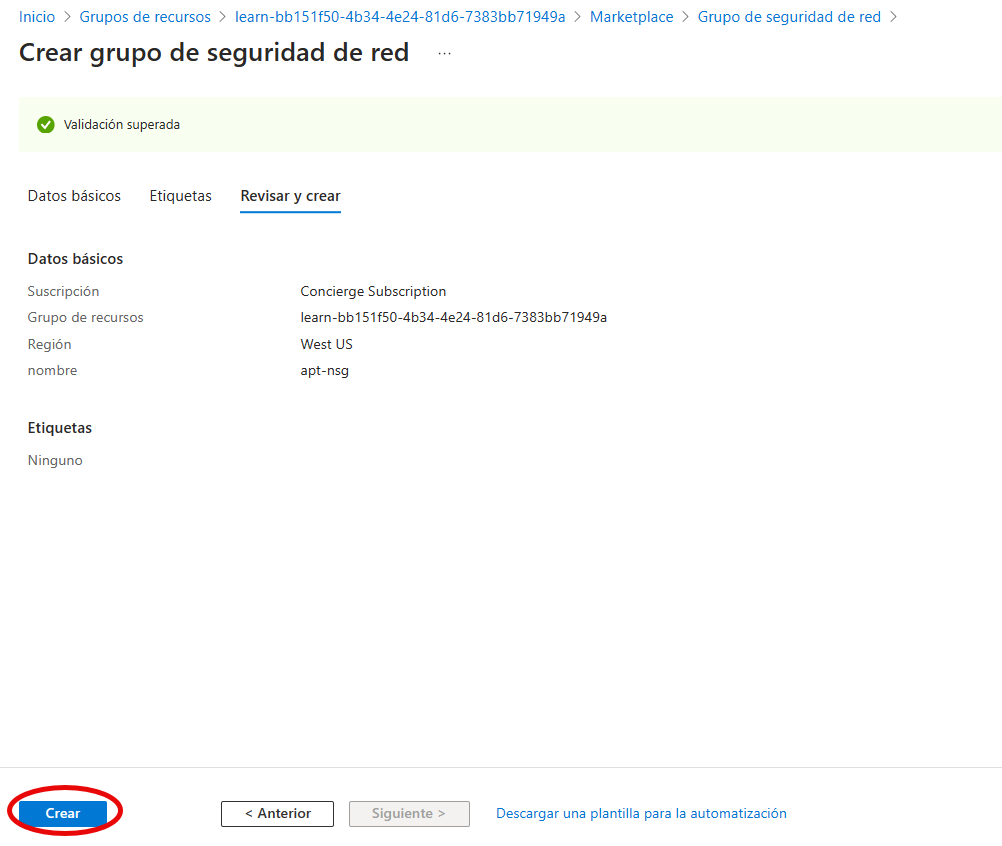

Revisar y Crear

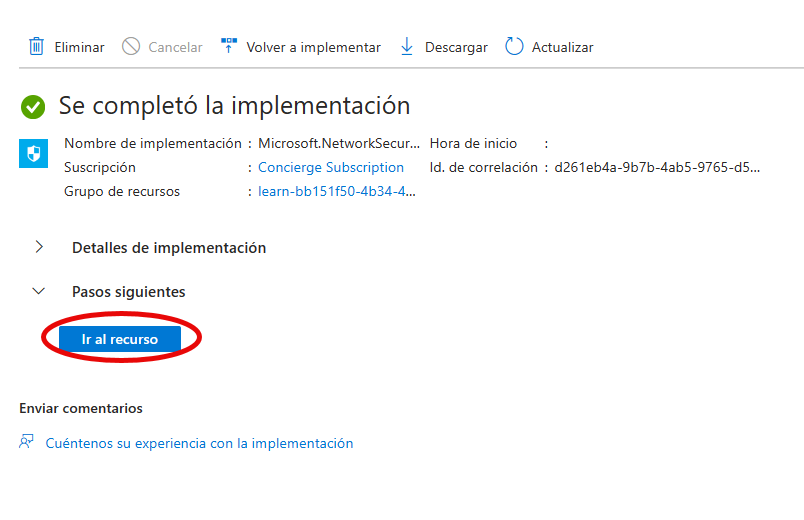

Luego de la validación inicial, harás un clic en “Crear” y aguardarás unos minutos:

En pocos minutos tendrás la estructura fundamental de tu Network Security Group creada. ¡Felicitaciones y sigamos avanzando!

Haz un clic en “Ir al recurso”.

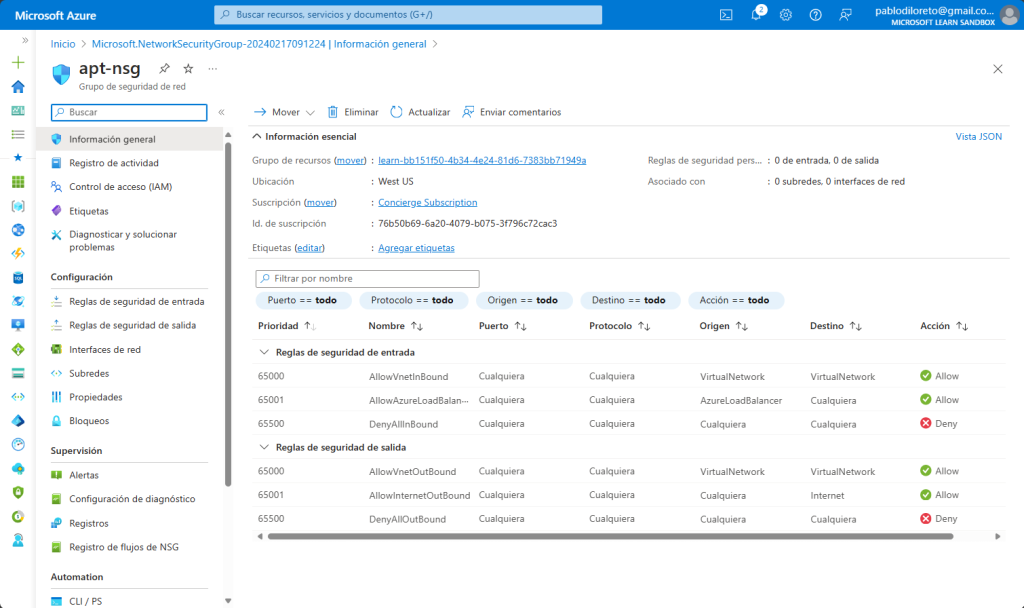

Configuración de reglas entrantes

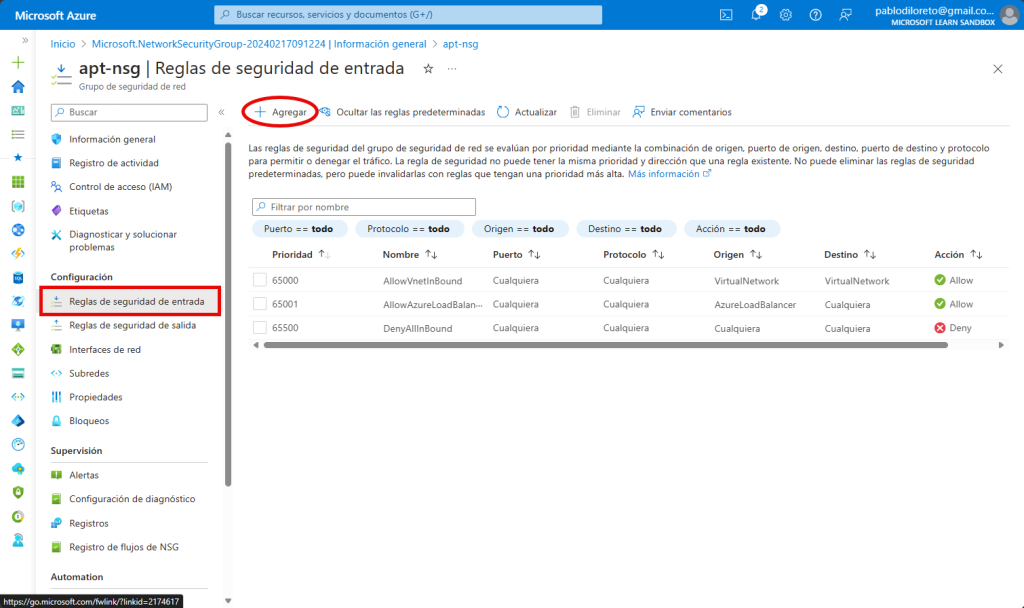

Lo que acabamos de crear es la estructura de un grupo de seguridad de red, y dentro tiene las reglas de seguridad de red predeterminadas:

Como hemos comentado antes, esta experiencia se basa en crear una red, subredes y un grupo de seguridad de red que luego serán aplicados a servidores web con Windows Server.

En la vida real, si queremos brindar acceso web a nuestros usuarios normalmente necesitaremos habilitar los puertos 80 (HTTP) y 443 (HTTPS). En este ejercicio trabajaremos sobre el puerto 80 (HTTP) al momento de crear reglas de acceso.

IMPORTANTE: recuerda que por limitaciones del espacio aislado, de manera predeterminada viene configurado el puerto 80 como “permitido”. No te preocupes, haremos igual las configuraciones en un NSG para que experimentes su configuración, aunque no será restrictiva.

Creación de regla HTTPIn

En el recurso Network Security Group creado, irás a “Reglas de seguridad de entrada” y allí harás clic en “Agregar”:

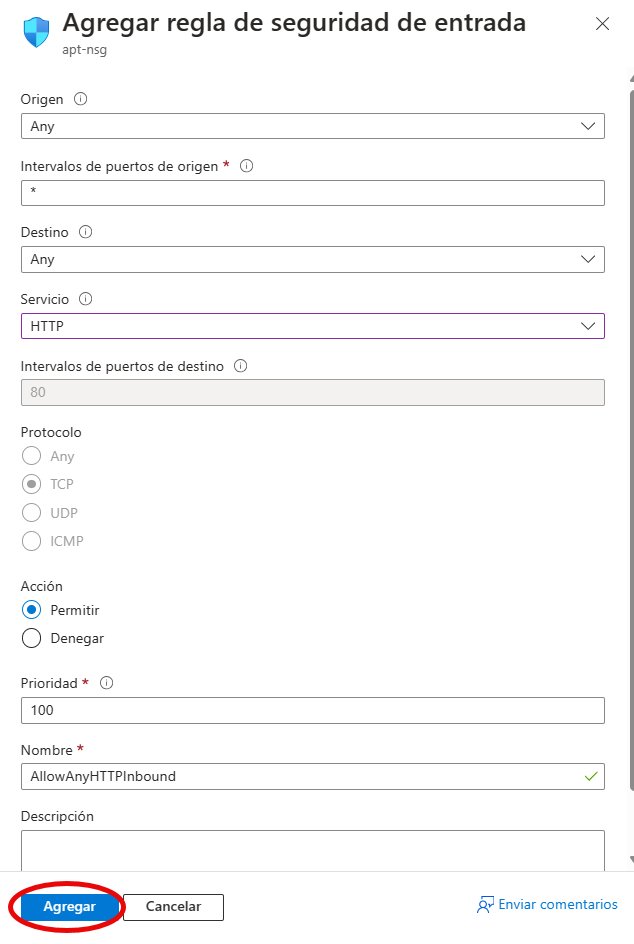

Se abrirá una ventana lateral para configurar la nueva regla. Allí elegirás las siguientes opciones:

- Origen: Any

- Intervalos de puerto de origen: * (asterisco)

- Destino: Any

- Servicio: HTTP

- Intervalos de puertos de destino: 80

- Protocolo: TCP

- Acción: Permitir

- Prioridad: 100

- Nombre: AllowAnyHTTPInbound

Luego harás clic en “Agregar”:

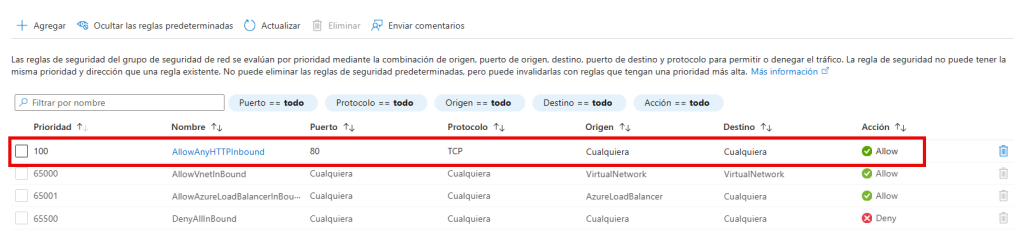

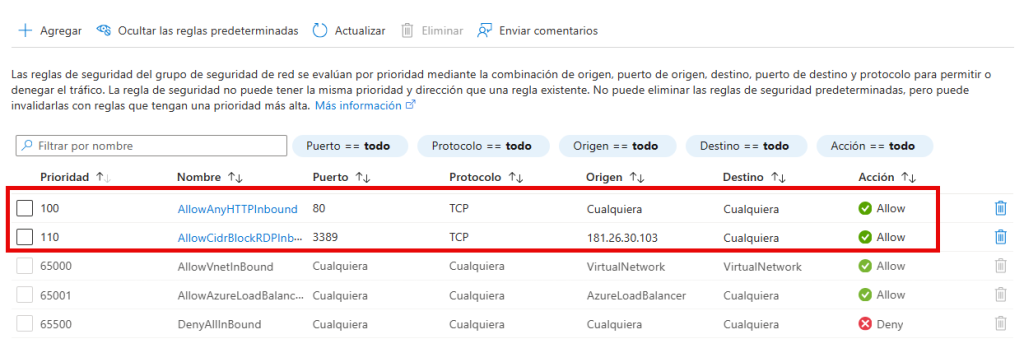

Y verás como en pocos segundos la regla aparece entre las reglas de seguridad de entrada:

Creación de regla RDP In

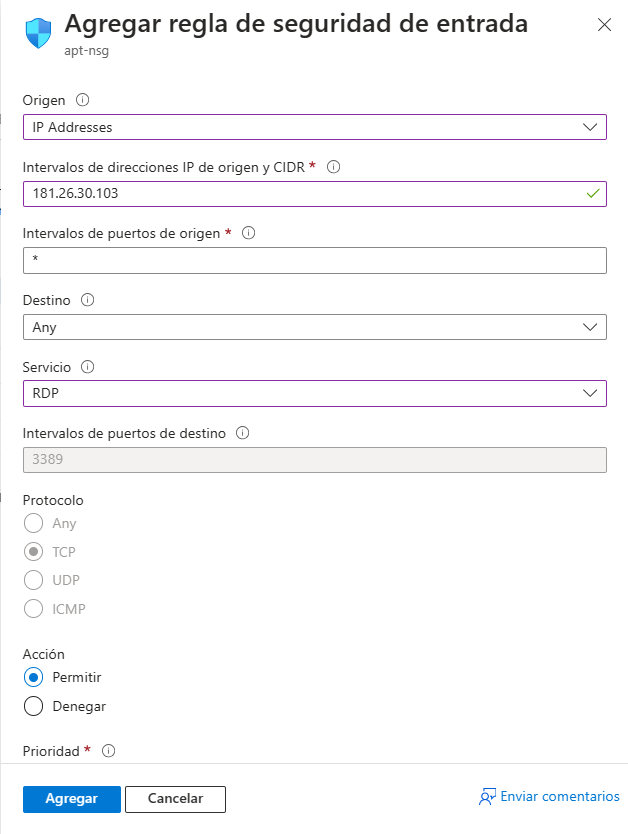

De la misma manera que creamos la regla anterior, generarás una nueva regla pero con la siguiente configuración:

- Origen: IP Addresses

- Intervalos de direcciones IP de origen y CIDR: aquí ingresarás tu IP pública desde donde te conectes, por ejemplo 181.26.30.103. Para saber tu IP pública IPv4, haz clic aquí.

- Intervalos de puertos de origen: * (asterisco)

- Destino: Any

- Servicio: RDP

- Intervalos de puertos de destino: 3389

- Protocolo: TCP

- Acción: Permitir

- Prioridad: 110

- Nombre: AllowCidrBlockRDPInbound

Luego harás clic en “Agregar”:

Y verás como en pocos segundos la regla aparece entre las reglas de seguridad de entrada:

En esta regla existe una particularidad: en el origen no permitimos cualquier origen, sino sólo nuestra dirección IP pública. Esto lo hacemos porque no queremos que todo el planeta de conecte por RDP (puerto administrativo) a nuestra máquina virtual, por lo cual lo limitamos sólo a un origen conocido: desde donde nos estemos conectando (puede ser tu casa, oficina, etc).

Próximos pasos

¡Genial! Ya hemos configurado el NSG que utilizaremos en el próximo ejercicio, junto con nuestra red virtual. ¡Vamos a continuar!

AI Engine: Chatbot 'azf-lecciones' not found. If you meant to set an ID for your custom chatbot, please use 'custom_id' instead of 'id'.

Buenas!! Me sale esto cuando quiero ver mi ip en esa pagina, como lo soluciono? IPv4: Not detected

Hola jeredev! Proba con esta URL https://www.myip.com/